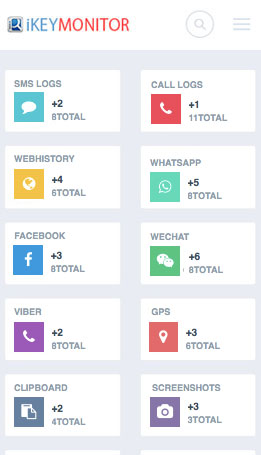

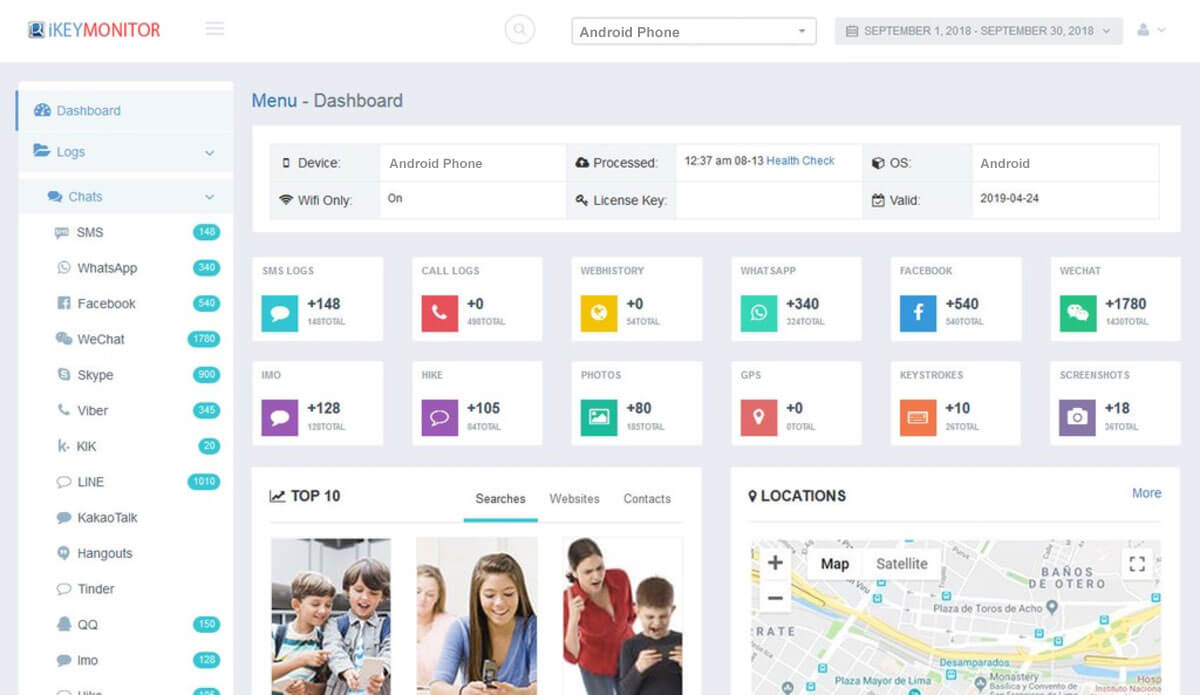

Чем полезен просмотр истории буфера обмена?

Просмотр истории буфера обмена - это новая функция шпиона iKeyMonitor, позволяющая увидеть чувствительный контент, который может быть трудно просматривать. Если вы хотите знать, где находится содержимое, журнал буфера обмена поможет вам легко найти его. Просмотр истории буфера обмена не только помогает вам найти потерянные данные, но также позволяет узнать, есть ли у ваших детей проблемы, или есть ли в вашей компании инсайдерские угрозы.

Поиск утерянных данных

Вы можете установить iKeyMonitor на свои собственные устройства iOS или Android, чтобы следить за копированием и вводом данных в буфер обмена. Если вы удалили вставленные сообщения и не помните, откуда пришли сообщения, вы можете найти потерянные данные с помощью iKeyMontior, чтобы просмотреть историю буфера обмена на своем собственном устройстве. Более того, вы можете найти оригинальные приложения, в которых скопированы тексты. Таким образом, просмотр истории буфера обмена является эффективным способом резервного копирования данных.

Родительский контроль

Контролируя историю буфера обмена на устройстве вашего ребенка, вы можете узнать, какое содержимое ваши дети скопировали и вставили в последнее время. Вы можете, кроме того, обнаружить содержат ли скопированные тексты чувствительный и нежелательный контент, такой как порно, насилие, издевательство и азартные игры.

Если в истории буфера обмена имеется слишком много чувствительных текстов, возможно, вам стоит проверить, пристрастились ли ваши дети к некоторым насильственным играм, или связались с подозрительными парнями, такими как азартные игроки, насильники, или может они получают постоянные притеснения со стороны незнакомцев онлайн или одноклассников. Вы можете научить их правильному способу использования сотового телефона, если они провели неадекватные действия в Интернете. Вы даже можете защитить своих детей от вреда, если в настоящее время у них проблемы.

Мониторинг сотрудников

Просмотр истории буфера обмена сотрудников позволяет работодателям находить скрытые секреты на устройствах сотрудников. Например, работодатели могут проверить, содержат ли вложенные тексты конфиденциальную информацию, такую как коммерческая тайна, секреты технологий и другую конфиденциальную информацию. Проверяя приложения, из которых скопированы тексты, гораздо проще судить о реальном намерении копировать чувствительные тексты. Если сотрудники действовали против правил и устава компании, работодатели могут принимать своевременные меры и избежать больших потерь.